netcup wiki

Server

Firewall

1. Über die Firewall

Bei unserer Firewall handelt es sich um ein kostenloses Sicherheitsfeature, das den ein- und ausgehenden Traffic (Datenverkehr) deines Servers filtert.

Diese einfache Firewall bietet einen Basisschutz und kann beispielsweise verhindern, dass interne Daten unbeabsichtigt ins öffentliche Internet übertragen werden. Für erweiterte Funktionen musst du jedoch eine eigene Firewall-Lösung implementieren.

Die Verwaltung der Firewall erfolgt über sogenannte Policys. Dabei handelt es sich um Regelwerke, in denen die Regeln für den ein- und ausgehenden Traffic definiert werden.

Bei neu bestellten Servern ist die Firewall standardmäßig so konfiguriert, dass sie zunächst jeden Traffic erlaubt, nur der Versand von E-Mails wird blockiert. Erstelle anschließend eigene Policys und weise sie deinem Server zu.

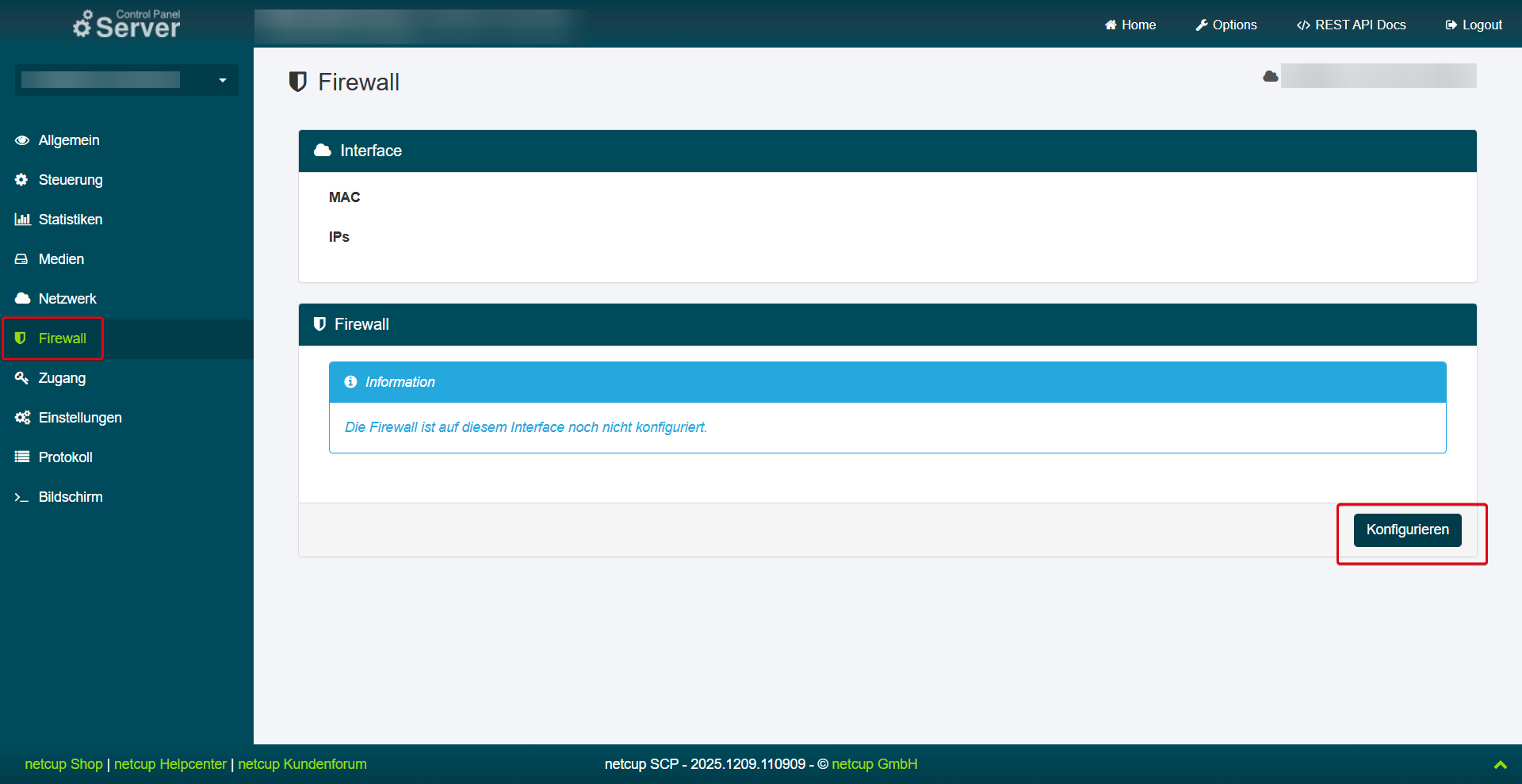

Bei bestehenden Servern muss die Firewall zunächst konfiguriert werden. Melde dich dazu im Server Control Panel (SCP) an, wähle einen Server aus und öffne den Menüpunkt Firewall. Klicke auf Konfigurieren und bestätige den Vorgang mit Ja.

Die Firewall ist stateful. Das bedeutet, dass sie sich Verbindungen merkt, die von deinem Server ausgehen, und den Rückverkehr automatisch annimmt. Dies gilt jedoch nur für TCP-Traffic. Um UDP-Traffic auf die Whitelist zu setzen, musst du sowohl eine INGRESS- als auch eine EGRESS-Regel in deiner Policy anlegen:

Beispiel DNS-Server: INGRESS, UDP, allow traffic TO port 53, EGRESS, UDP, allow traffic FROM port 53 (Response-Traffic)

Was ist der Unterschied zwischen TCP- und UDP-Traffic?

TCP (Transmission Control Protocol): Baut eine feste Verbindung auf, die von der Firewall nachverfolgt werden kann. Dadurch erkennt die Firewall automatisch Antworten auf ausgehende TCP-Verbindungen.

UDP (User Datagram Protocol): Es gibt keine feste Sitzung, die die Firewall tracken kann. Deshalb müssen für UDP sowohl eingehende als auch ausgehende Regeln definiert werden, damit Anfrage und Antwort erlaubt sind.

Verfügbarkeit

Die Firewall für alle Server-Produkte ab Generation 9 zur Verfügung.

Ab wann ist die Firewall bei meinem Root-Server oder VPS verfügbar?

Ältere Server-Generationen werden nach und nach mit dem Feature ausgestattet. Einen genauen Zeitplan können wir hier nicht nennen. Wir bitten dahingehend um Geduld.

2. Policys erstellen

Die Verwaltung der Firewall erfolgt über Regelwerke (Policys), die du selbst einstellen und anschließend einem Server zuweisen kannst. Wenn einem Server keine Policys zugewiesen sind, erlaubt die Firewall automatisch jeden Traffic. Policys werden serverübergreifend im Server Control Panel (SCP) definiert und können anschließend einem Server zugewiesen werden.

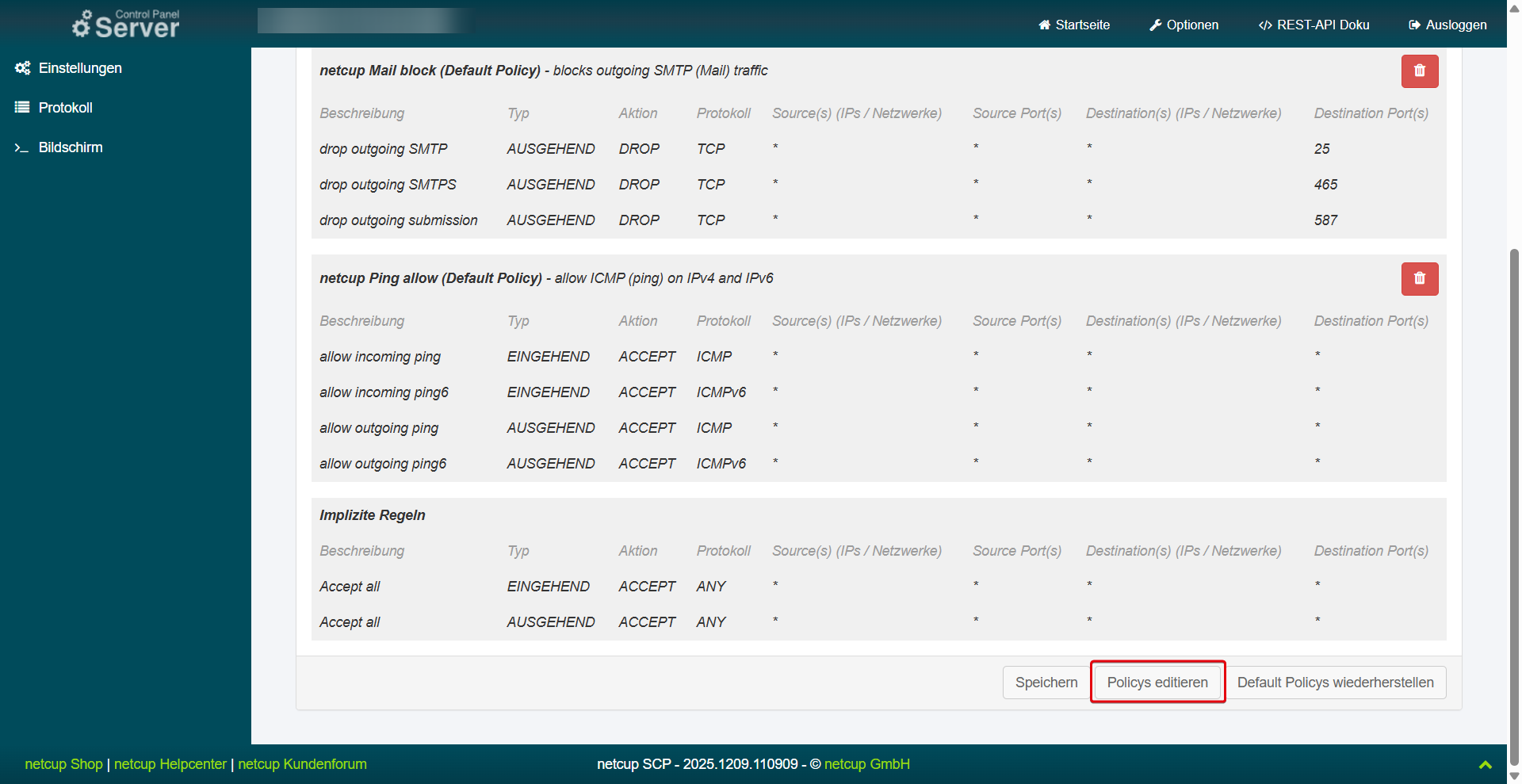

Standard-Policys

Die Standard-Firewall enthält nicht bearbeitbare Regeln, die obligatorischen Traffic erlauben. So ist zum Beispiel der DNS-Traffic zu den netcup DNS-Servern immer erlaubt. Außerdem sind standardmäßig Regeln eingestellt, die beispielsweise E-Mail-Spamming verhindern sollen. Diese kannst du jedoch einsehen und bei Bedarf entfernen.

- Wenn du ausgehenden Traffic (EGRESS) blockieren willst, musst du beispielsweise den NTP-Verkehr zu dem NTP-Server, den dein Server konfiguriert hat, auf die Whitelist setzen.

- DHCP-Traffic muss auch auf die Whitelist gesetzt werden, was jedoch wahrscheinlich nur während der Installation deines Servers nötig ist.

- Willst du deine Standard-Policys wiederherstellen, klicke unter Firewall auf Default Policys wiederherstellen und bestätige mit einem Klick auf Speichern. Diese Aktion hat keine Auswirkungen auf deine bestehenden Policys.

Implizite Regeln

Die impliziten Regeln können weder entfernt noch bearbeitet werden. Standardmäßig sind sie auf ACCEPT ANY eingestellt. Sobald du jedoch eine eigene eingehende Regel anlegst, ändert sich die implizite eingehende Regel automatisch auf DROP. Das gleiche Verhalten gilt für ausgehende Regeln. Hintergrund: Ohne diese automatische Umstellung würden trotz definierter Regeln weiterhin sämtliche Verbindungen erlaubt, sodass die Firewall-Regeln wirkungslos wären.

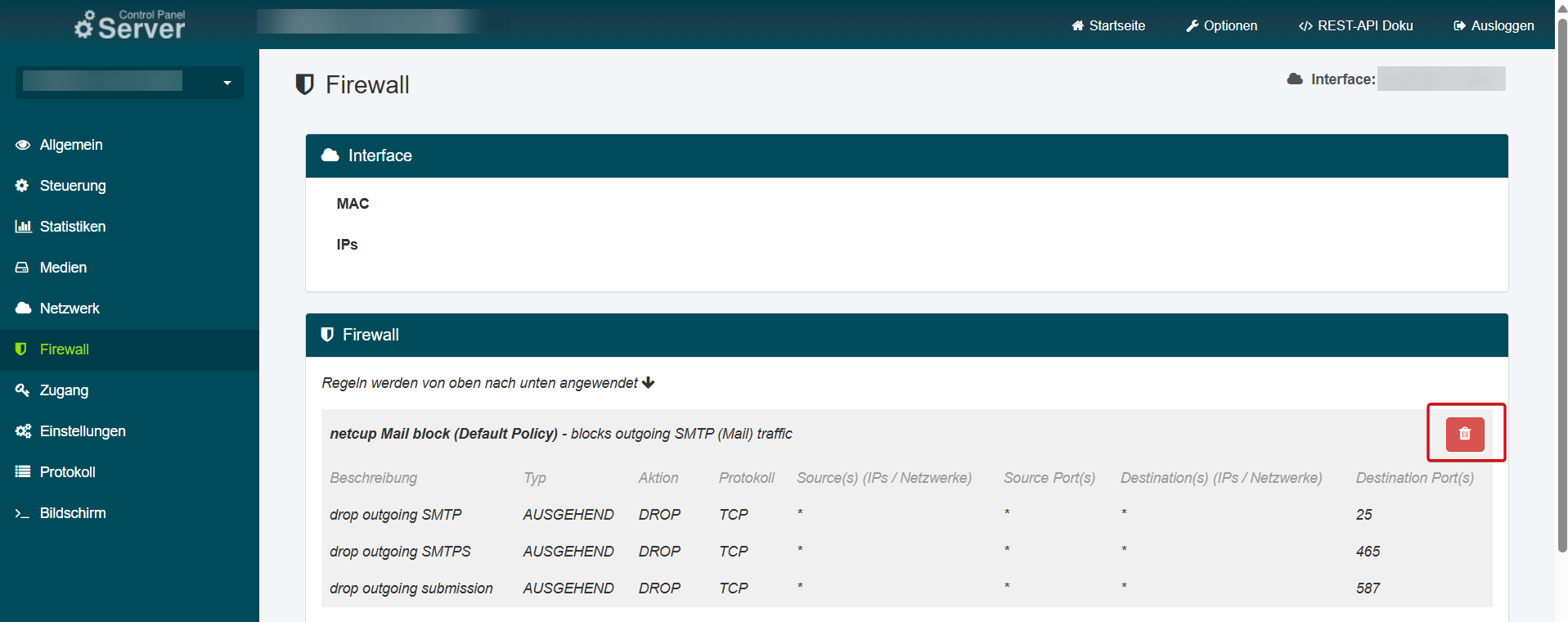

netcup Mail Block

Um den Versand von E-Mails über SMTP zu ermöglichen, muss die Standard-Policy der Firewall entfernt werden, da diese standardmäßig eingehende und ausgehende SMTP-Verbindungen blockiert.

- Wähle deinen Server im Server Control Panel (SCP) aus.

- Gehe in den Menüpunkt Firewall.

- Klicke bei der Policy netcup Mail block auf das Papierkorb-Symbol.

Limits

Du kannst pro Server und öffentlicher Netzwerkschnittstelle (Interface) bis zu 500 aktive Regeln innerhalb von Policys im Server Control Panel definieren. Dabei gilt:

- Jede Kombination aus Quell-IP, Ziel-IP und Ports zählt als eigenständige Regel.

- Eine einzige Regel kann bis zu 100 IP-Adressen als Quelle oder Ziel haben (das entspricht 100 eigenständigen Regeln).

- Eine einzige Policy kann bis zu 500 Regeln enthalten.

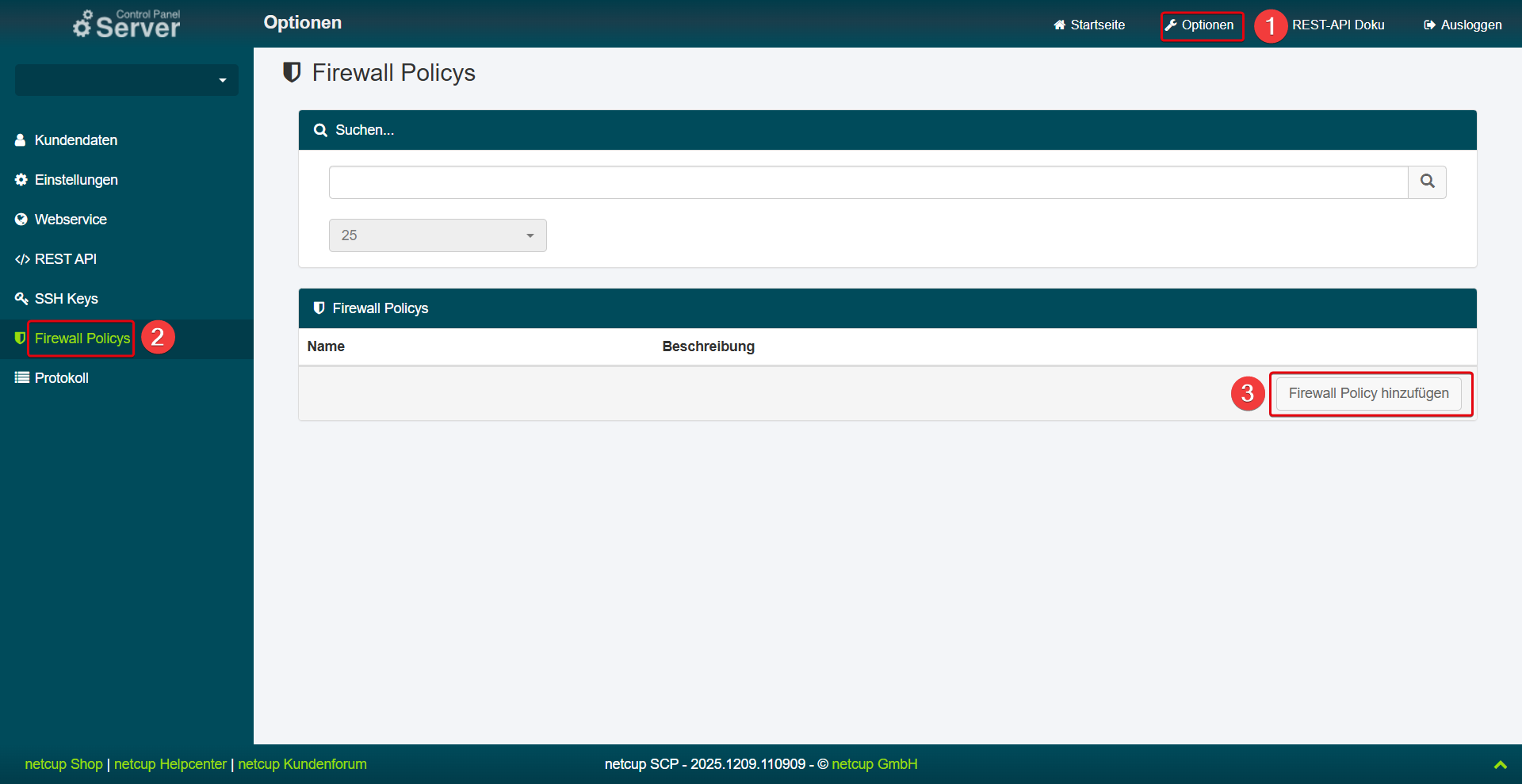

Policy erstellen

- Wähle einen Server aus.

- Gehe oben rechts in den Menüpunkt Optionen > Firewall Policys.

- Klicke auf Policy hinzufügen.

- Gib einen Namen ein.

- Gib eine Beschreibung ein (optional).

3. Regeln erstellen

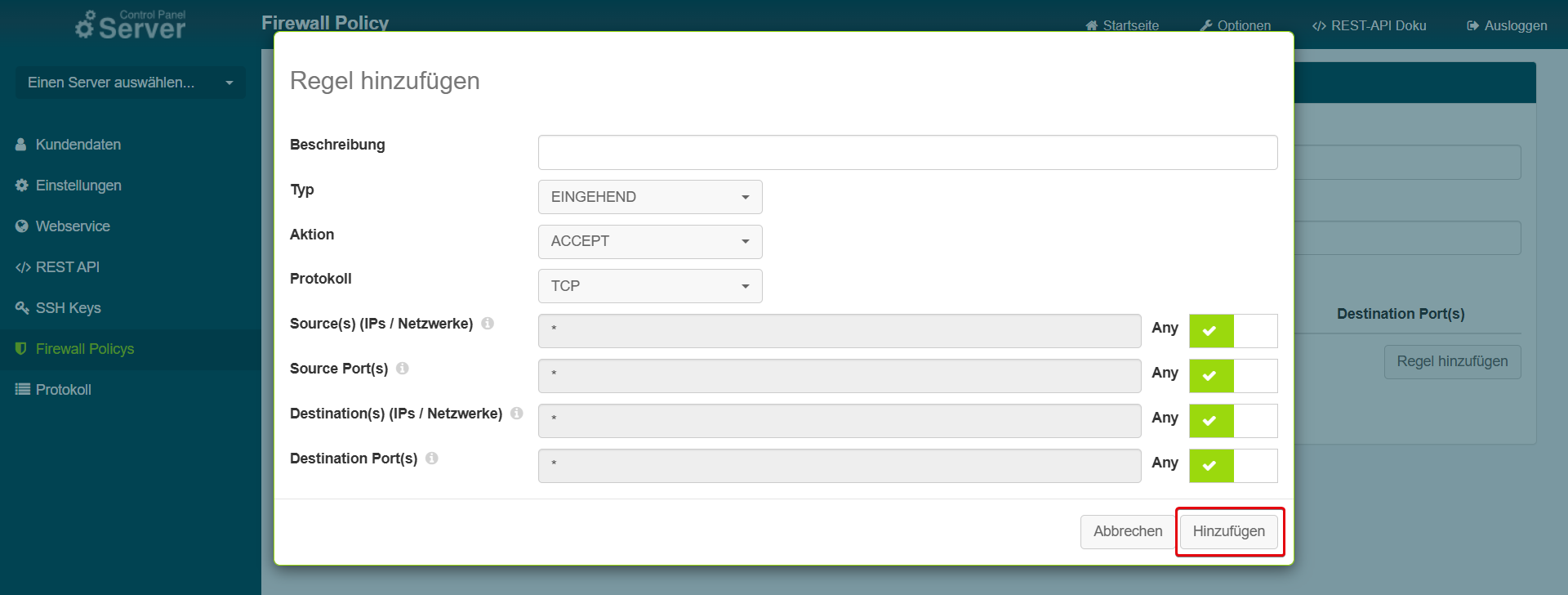

- Klicke auf Regel hinzufügen.

- Gib eine Beschreibung ein.

- Typ auswählen: Wähle aus, ob die Regel auf eingehenden oder ausgehenden Traffic angewendet werden soll.

- Aktion auswählen: Wähle aus, was mit dem Traffic geschehen soll:

- ACCEPT: Der Traffic wird erlaubt.

- DROP: Der Traffic wird verworfen. In diesem Fall wird keine Rückmeldung an den Absender gesendet.

Sobald eine Regel für INGRESS oder EGRESS definiert und gespeichert wird, wird die Default-Regel für INGRESS/EGRESS entsprechend auf DROP umgestellt.

Beachte, dass die Aktion REJECT (Verwerfen des Traffics und Rückmeldung an den Absender) nicht unterstützt wird. Implementiere für erweiterte Funktionen wie diese eine eigene Firewall-Lösung.

- Protokoll auswählen

- Source (IPs / Netzwerke) auswählen: Definiert, von welchen Quell-IP-Adressen oder Quell-Netzwerken eingehende oder ausgehende Verbindungen stammen dürfen.

- Source (Ports) auswählen: Definiert, von welchen Quellports ein Netzwerkpaket stammen darf. Jede Regel akzeptiert nur einen Port String.

Beispiel: Portnummern: port "22" oder Portbereich "1000-11000"

Um die Ports deiner Dienste herauszufinden, prüfe die Dokumentation deiner Anwendung oder die Konfigurationsdatei des Dienstes. Dort sind die verwendeten Ports in der Regel eindeutig angegeben.

-

Destinations (IPs / Netzwerke) auswählen: Definiert, welche Ziel-IP-Adressen oder Zielnetzwerke von der Firewall-Regel angesprochen werden dürfen.

-

Destination Ports auswählen: Definiert, welcher Zielport angesprochen werden darf. Dieser Port bestimmt in der Regel die Zielanwendung bzw. den Dienst, der erreicht werden soll.

-

Bestätige mit einem Klick auf Hinzufügen.

Werden die Regeln einer Policy geändert, während sie auf einem Server angewendet wird, werden die neuen Einstellungen aktiv, sobald die Änderung gespeichert wurde.

4. Policys einem Server zuweisen

- Wähle einen Server aus.

- Gehe in den Menüpunkt Firewall.

- Klicke auf Policys editieren.

- Auf der linken Seite siehst du alle deine zuvor definierten Policy. Schiebe sie auf die rechte Seite, um sie auf deinen Server anzuwenden.

- >>: alle Regeln übernehmen

- >: ausgewählte Regeln übernehmen

- Beachte, dass die Regeln nach Priorität behandelt werden. Trifft eine Regel zu, werden die darunterliegenden Regeln ignoriert. Du kannst eigene Regeln per Drag and Drop nach oben oder unten verschieben, um ihre Priorität zu ändern.

- Füge die gewünschten Policys deinem Server hinzu und bestätige mit einem Klick auf Editieren.

- Klicke anschließend auf Speichern. Die Änderungen werden sofort übernommen.

Da es sich um eine stateful Firewall handelt, werden Firewall-Regeln nur beim Aufbau einer Verbindung angewendet. Bereits etablierte Verbindungen sind bereits registriert und werden weiterhin gemäß ihres bestehenden Zustands verarbeitet. Nachfolgende Pakete werden der bestehenden Verbindung zugeordnet und nicht erneut gegen die aktuellen Regeln geprüft. Daher bleiben solche Verbindungen auch nach einer Regeländerung aktiv, selbst wenn die neue Regel den Verbindungsaufbau verhindern würde.

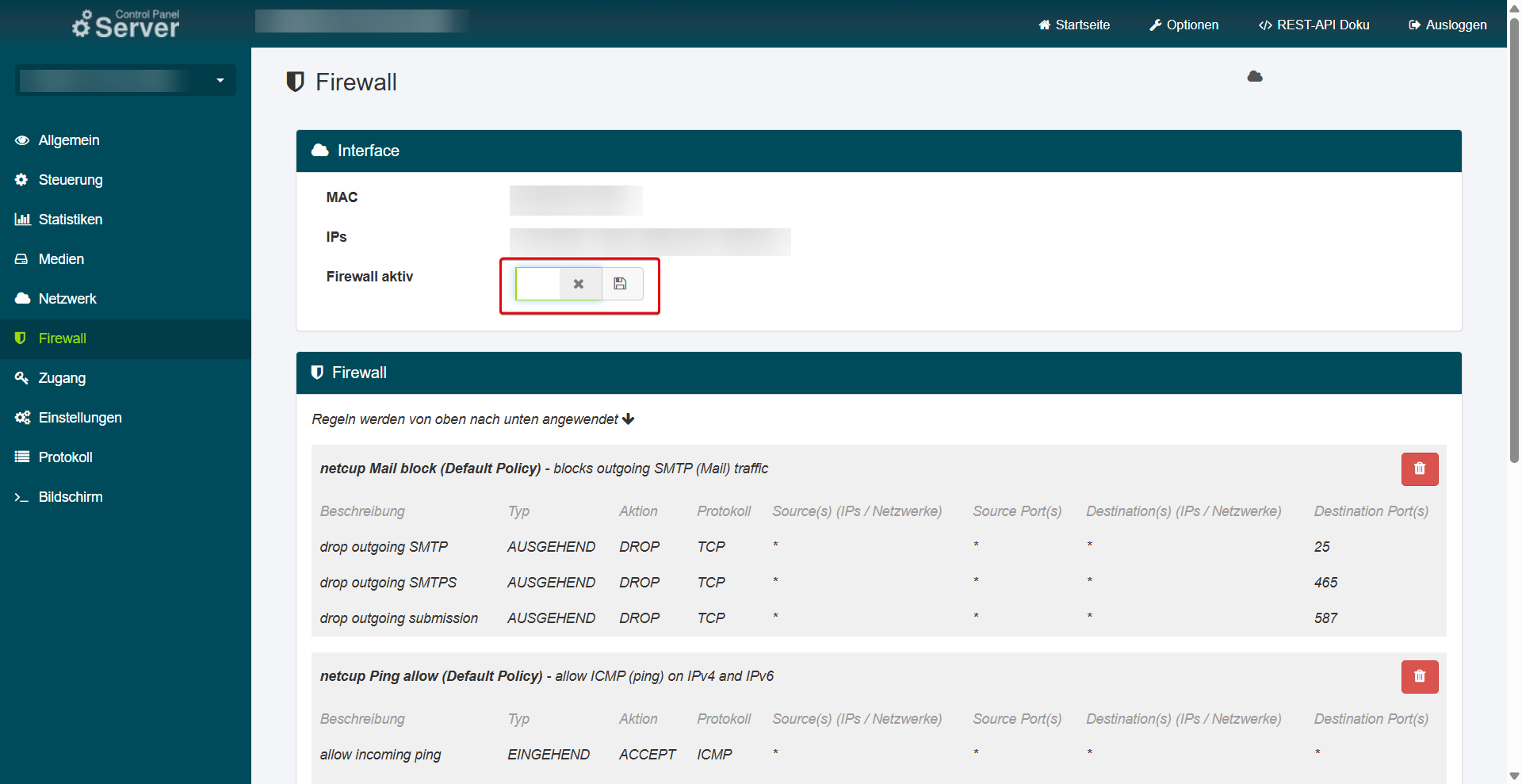

5. Firewall deaktivieren

Du kannst die Firewall auch deaktivieren. Dabei werden die konfigurierten Regeln nicht aus der Übersicht entfernt. Das Ein- und Ausschalten der Firewall verändert somit keine Konfigurationen der Policys, sondern deaktiviert diese lediglich.

- Öffne dein Server Control Panel (SCP) und wähle den gewünschten Server aus.

- Gehe in den Menüpunkt Firewall.

- Deaktiviere den Schieberegler bei Firewall aktiv.

- Klicke auf das Speichern-Symbol.

6. Use Cases

Beispiel 1: Traffic zu und von deinem SSH-Server erlauben

INGRESS, TCP, destination port 22, accept

EGRESS, TCP, source port 22, accept (Definiere EGRESS nur, wenn du auch extra EGRESS Regeln für Client-Traffic konfiguriert hast, sonst wird dieser Traffic blockiert (siehe Beispiel 6)).

Beispiel 2: Traffic zu und von deinem Webserver (HTTP/HTTPS) erlauben

INGRESS, TCP, destination ports 80,443, accept (2 Regeln)

EGRESS, TCP, source ports 80,443, accept (2 Regeln) (Definiere EGRESS nur, wenn du auch extra EGRESS Regeln für Client-Traffic konfiguriert hast, sonst wird dieser Traffic blockiert (siehe Beispiel 6)).

Beispiel 3: Gesamten Datenverkehr zu/von einem bestimmten IP-Präfix erlauben

INGRESS, TCP, source IP-Prefixes =198.51.100.0/24, accept

EGRESS, TCP, destination IP-Prefixes =198.51.100.0/24, accept (Definiere EGRESS nur, wenn du auch extra EGRESS Regeln für Client-Traffic konfiguriert hast, sonst wird dieser Traffic blockiert (siehe Beispiel 6)).

Beispiel 4: Bestimmten Host für den DB-Zugriff (MySQL) auf die Whitelist setzen

INGRESS, TCP, source IPs = 198.51.100.10/32, 2001:db8::cafe/128, destination ports 3306 accept (2 Regeln)

EGRESS, TCP, destination IPs = 198.51.100.10/32, 2001:db8::cafe/128, source ports 3306 accept (2 Regeln) (Definiere EGRESS nur, wenn du auch extra EGRESS Regeln für Client-Traffic konfiguriert hast, sonst wird dieser Traffic blockiert (siehe Beispiel 6)).

Beispiel 5: DHCP erlauben

INGRESS, UDP, source port 67, destination port 68, accept

EGRESS, UDP, source port 68, destination port 67, accept (Definiere EGRESS nur, wenn du auch extra EGRESS Regeln für Client-Traffic konfiguriert hast, sonst wird dieser Traffic blockiert (siehe Beispiel 6)).

Beispiel 6: Whitelisting des Client-Verkehrs vom Server, damit alle oben genannten EGRESS-Regeln auch angewendet werden können

Bei TCP lässt die Firewall-Verbindungsverfolgung den Rückverkehr (Antworten) automatisch zu, sodass keine INGRESS-Regeln erforderlich sind.

EGRESS, TCP, destination ports 80,443 accept (2 Regeln) (Verbindung zu HTTP/S-Servern erlauben)

EGRESS, TCP, destination ports 22 accept (Verbindung zu SSH-Servern erlauben)

EGRESS, UDP, destination ports 123 accept (Zeitsynchronisation mit NTP-Servern erlauben)

INGRESS, UDP, source ports 123 accept (NTP-Antwort-Traffic akzeptieren)

Beachte, dass sobald eine EGRESS-Regel existiert, die Standardaktion DROP ist und alles, was nicht definiert ist, verworfen wird. Damit dann noch alles wie gewohnt funktioniert, müssen EGRESS-Regeln für typischen Traffic, wie Webseitenaufrufe (HTTP/S) angelegt werden.

Beispiel: EGRESS accept TO destination port 80,443

Wir empfehlen, ausschließlich INGRESS-Regeln anzulegen.

7. Häufig gestellte Fragen (FAQ)

Wie kann ich eine Allow-All-Policy erstellen?

Gehe zu Optionen > Firewall Policys und klicke auf Policy hinzufügen. Füge für jeden Protokolltyp 2 Regeln hinzu: Eingehende Regel, ACCEPT und Ausgehende Regel, ACCEPT

Stelle sicher, dass die Allow-All-Policy an erster Stelle steht. Du kannst die Policy mit von Drag and Drop nach oben verschieben.

Wie schnell werden Änderungen übernommen?

Regeln werden sofort nach dem Speichern angewendet.

Muss der Server neu gestartet werden oder ist er kurz offline?

Der Server bleibt aktiv und muss auch nicht neu gestartet werden.

Gibt es eine Alternative zur Firewall von netcup?

Du kannst auch eigene Firewall-Lösungen auf Betriebssystemebene deines VPS oder Root-Servers verwenden. Zum Beispiel: ufw, iptables, firewalld Stelle außerdem sicher, dass du deine Zugänge durch Zwei-Faktor-Authentifizierung/SSH-Keys schützt und du dein System aktuell hältst.

Reicht die Firewall zur Sicherheit meines Servers aus?

Bei der Firewall handelt es sich um einen Basisschutz. Sie ergänzt deine Maßnahmen um eine vorgelagerte Sicherheitsebene im Netzwerk uns wirkt beispielsweise ungewollten, öffentlichen Dienste oder Fehlkonfigurationen im System entgegen. Sie ersetzt jedoch nicht die Absicherung über lokale Server-Firewalls. Wir empfehlen dennoch ausdrücklich, zusätzlich auch eigene, interne Firewall-Lösungen wie z. B. iptables oder nftables auf dem Server selbst einzurichten. Stelle außerdem sicher, dass du deine Zugänge durch Zwei-Faktor-Authentifizierung/SSH-Keys schützt und du dein System aktuell hältst.